こんにちは。

昨今の情勢から、サイバー攻撃事案の潜在的なリスクが日本国内においても高まっていますね。

特に近年は、日本国内向けにマルウェア「Emotet(エモテット)」の

大規模なばらまき攻撃があり、被害が増加していると聞きます。

本ブログ記事では、Emotetの攻撃手法や感染した際の影響、そして感染予防策をご案内しようと思います。

目次

Emotetとは

Emotetって◯◯なウイルス

Emotetは、2014年に発見された非常に感染力・拡散力が強いマルウェアの一種です。

情報窃盗に加えて、他のウイルスの媒介も行う”プラットフォーム”としての役割も持ちます。

一度侵入されれば他のウイルスにも次々と感染してしまうため、

甚大な被害に発展する危険性が高いマルウェアとして有名です。

Emotet被害の相談件数は増加傾向

日本国内向けに大規模なばらまき攻撃があり、被害が増加しています。

JPCERT コーディネーションセンター(JPCERT/CC)は2020年2月7日、

マルウェア「Emotet」に感染した国内の組織が少なくとも約3,200組織に上ることを明らかにしています。

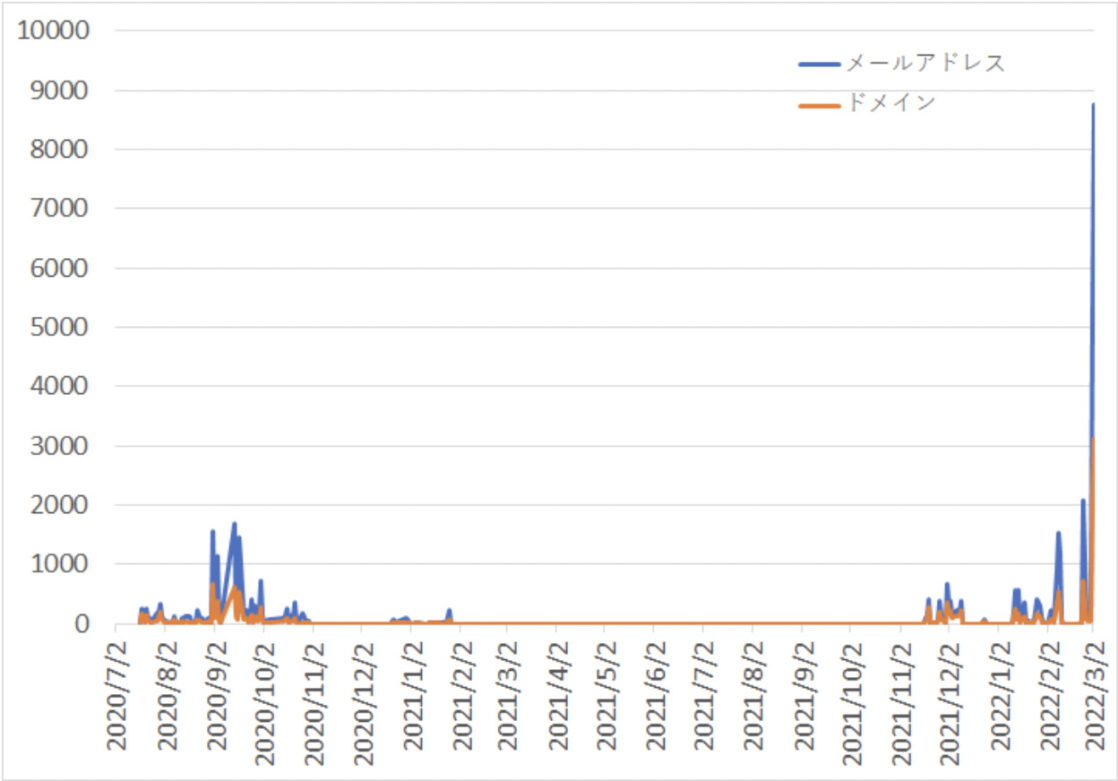

2020年2月以降、Emotetの活動に大きな動きはありませんでしたが、

2021年11月に活動再開が確認され、IPA(日本情報処理推進機構)から注意喚起が行われています。

2022年2月に入ってからは、Emotetに関する相談が増加しており、

影響を受けたと見られる「.jp」のメールアドレス数が

2020年の感染ピーク時の5倍以上に急増しているそうで、かなりの注意が必要です。

引用元:JPCERT/CC[ Emotetに感染しメール送信に悪用される可能性のある.jpメールアドレス数の新規観測の推移 (外部からの提供観測情報)(2022年3月3日更新)]

Emotetの特徴

Emotetの攻撃手法

Emotetは、メールなどを通じて拡散します。

攻撃者は、マクロ付きのWordやExcelファイルをメールに添付して、大量に送付する「ばらまき攻撃」を仕掛けてきます。

Emotetのメールだと知らずにファイルを開くことで感染し、

メールアカウントとパスワード、アドレス帳などの情報が抜き取られてしまいます。

受信者のコンピューターがEmotetに感染すると、ほかの種類のマルウェアにも感染させたり、

システムにある情報を悪用して、他のユーザーへ感染を拡散するメールを送りつけたりすることがあります。

取引先や顧客を巻き込んでしまい、多くの問題と被害が発生してしまうのです。

最悪の場合、感染元の企業は損害賠償請求や取引停止、ブランドイメージが失墜するリスクもあります。

攻撃手口の巧妙化

Emotetの被害は、日本含め200ヶ国以上で拡大しており、被害総額は25億ドルと言われています。

なぜ、これだけ被害が広がっているのでしょうか?

それは、Emotetを利用した攻撃メールが非常に巧妙であり、見抜くことが難しくなっているからなんです。

motetのばらまきメールにはいくつかのバリエーションが確認されましたが、

いずれも不信感を抱かせにくい工夫が施されています。

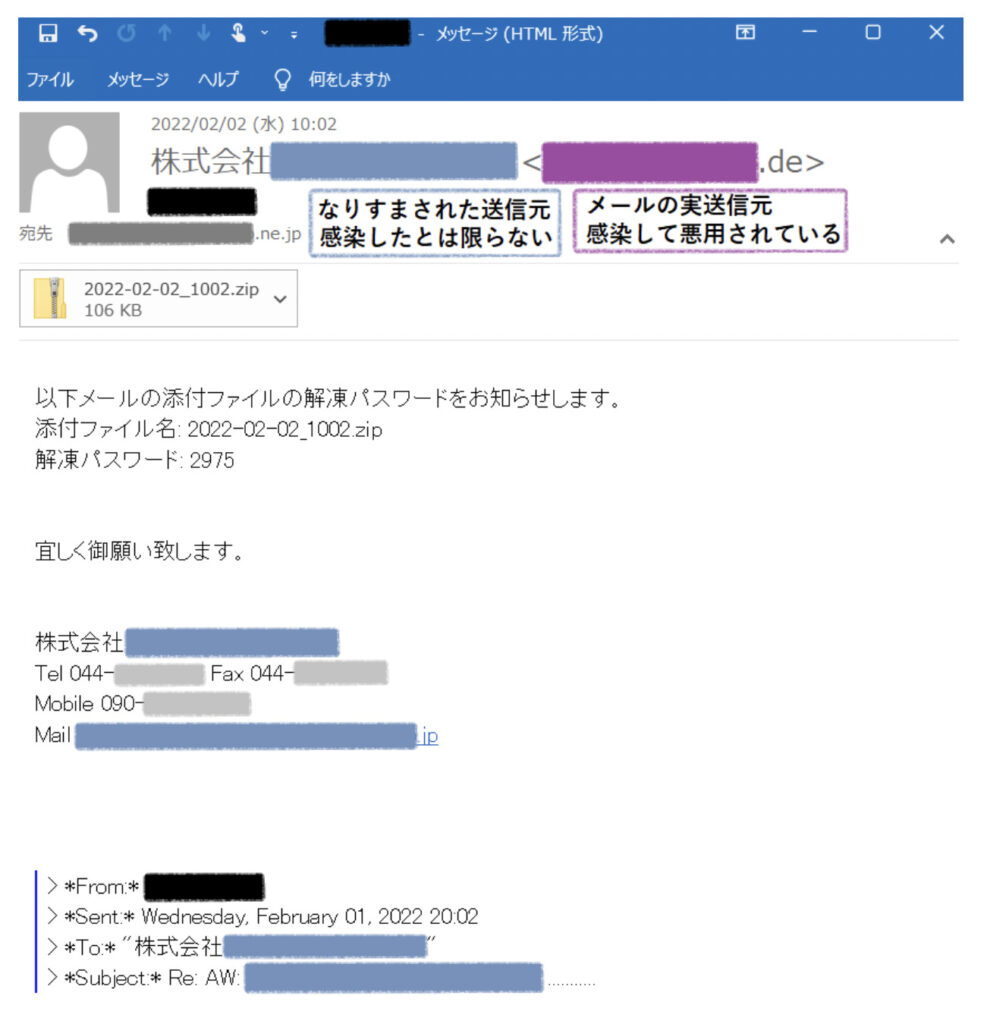

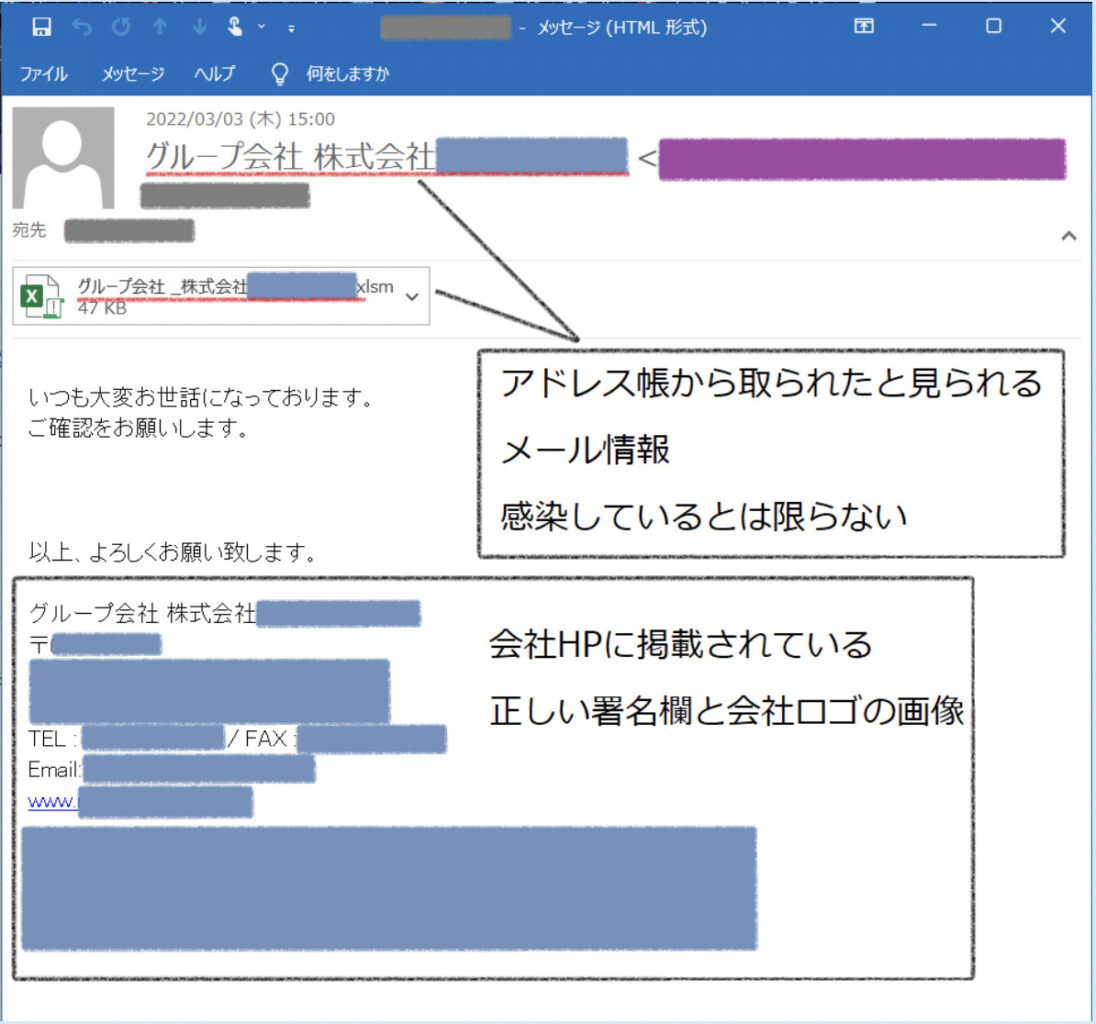

組織名や人物名などが差出人や本文内に表示される

Emotetに感染したコンピューター内のメールソフトなどにある

アドレス帳のデータから窃取されたとみられる情報が悪用され、

組織名や人物名などが差出人や本文内に表示されるケースがあります。

なお、表示された組織や人物のコンピューターが、実際にはEmotetに感染していない場合もあるそうです。

[出典]JPCERT/CC:マルウェアEmotetの感染再拡大に関する注意喚起-[図2:Emotetメールサンプル]

https://www.jpcert.or.jp/at/2022/at220006.html

[出典]JPCERT/CC:[図2-1:Emotetメールサンプル(2022年3月3日追記)]

https://www.jpcert.or.jp/at/2022/at220006.html

不信感を抱かせない題材

年末には賞与、2020年1月には新型コロナウイルスを題材にした手口が確認されるなど、

社会的な関心事に便乗する傾向がある点も巧妙です。

<Emotet攻撃メールの事例>

・「12月賞与」というタイトルで、ボーナスの明細を添付して送付したと装ったメールが送られてきた。メール添付ではなく、ダウンロードURLがメール本文に記載されているケースも確認されている。

・社内のメンバーから複数人へ同時に「請求書」というタイトルの添付ファイル付きのメールが配信された。不審に思った数名が添付ファイルを開かずに返信したところ、そのメールに再度返信する形で、別のファイルを添付したメールが送られてきた。

・地域の保健所を装い、新型コロナウイルスの注意喚起の書面が添付されていることを装ったメールが送られてきた。

セキュリティ担当者から見つかりにくい

Emotet本体には不正なコードを多く含みません。

Emotetも本体は他のマルウェアを感染させるプラットフォームとしての機能がメインであり、

情報窃取などの不正な動作をするモジュールを攻撃者が用意したサーバーからダウンロードして活動します。

ダウンロードしたモジュールは端末にファイルとして保存せずに、

端末のメモリ上で動作させるファイルレスな仕組みも取り入れており、

セキュリティ調査者から解析されにくい工夫がされています。

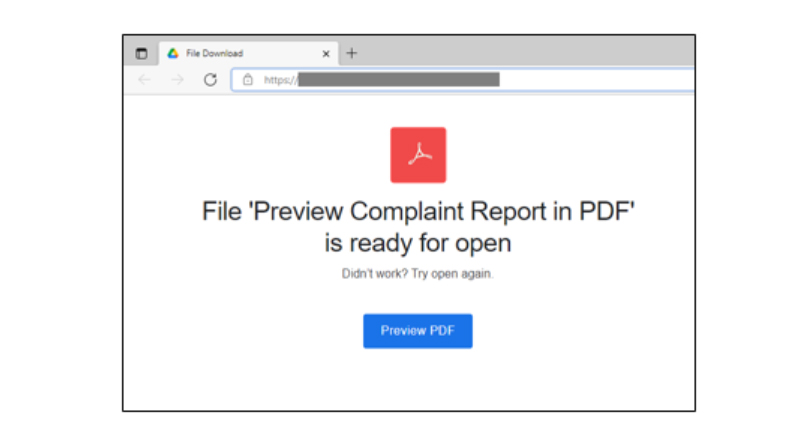

正規のサービスを装い、ユーザー自身にウイルスファイルをダウンロードさせる

[出典]IPA:「Emotet」と呼ばれるウイルスへの感染を狙うメールについて- 図14 メールから誘導される偽のウェブサイトの例(2021年12月)https://www.ipa.go.jp/security/announce/20191202.html#L17

メール本文中のURLリンクをクリックすると、PDFファイルが存在するかのような画面へ誘導されます。

そこでPDFファイルの閲覧ソフトを装ったウイルスファイルをダウンロードさせ、利用者の手で実行させるという手口です。偽のウェブサイトの見た目など、今後細かい手口は変化していく可能性があります。

Emotetに感染すると恐ろしい被害が待ち受けている

感染したら◯◯な被害を受ける可能性

では、実際にEmotetに感染した場合、どうなってしまうのでしょうか。

重要な情報を盗み取られる

Emotetを媒介して、情報を窃取するモジュールがダウンロードされ、

認証情報などの様々な情報が外部サーバーへ送信されてしまいます。

ランサムウェアに感染する

ランサムウェアがダウンロードされてしまいます。

ランサムウェアとは、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語です。

感染したパソコンに特定の制限をかけ、その制限の解除と引き換えに金銭を要求する挙動をします。

活動の痕跡を消し去ってしまうので、どのような情報が漏えいしたのかの調査すらできなくなり、

被害により端末自体が利用できなくなることで、復旧作業を行う間業務が完全にストップしてしまいます。

社内の他の端末にEmotetが伝染する

Emoetは自己増殖するワーム機能を有しており、ひとたびネットワーク内に侵入すると、

保護機能の隙間を探し、ネットワーク内の他の端末への侵入を試みます。

さらにEmotetは、端末に潜伏して活動を行いながらも頻繁にアップデートが行われていることも確認されています。

もしOSに新たな脆弱性が発見されたら、組織内で爆発的に感染が拡大する恐れもあります。

社外へのEmotetばらまきの踏み台にされる

Emotetで窃取した情報を利用し、取り引き先や顧客へEmotetのばらまきメールを配信します。

感染端末が増加するだけでなく、顧客へのばらまきメールが発生した場合には、

顧客への注意喚起や補償の対応が必要となり、企業のブランドイメージの低下につながります。

感染しているかどうかの確認方法

Emotetに感染しているか否か確認する場合は2つの方法で確認することができます。

感染有無確認ツール「EmoCheck」

1.以下URLへ接続します

https://github.com/JPCERTCC/EmoCheck/releases

2.Emocheckをダウンロードします

※ご使用のパソコンによりダウンロードするファイルが異なります

32bitの場合:emocheck_v2.1_x86.exe

64bitの場合:emocheck_v2.1_x64.exe

3.ダウンロードしたファイルを開きます

4.ファイルを開くと黒い画面が表示されます

検知されなかった場合は数秒で以下の結果が表示されます

ウイルス対策ソフトでスキャン

こちらはウィルス対策ソフトがインストールされている方向けの確認方法です。

ご自身のパソコンにインストールされているウィルス対策ソフトの「フルスキャン機能」を使用して確認してください。

Emotetへの対策方法

まずは、侵入させない

Emotetへの対策の基本として、JPCERTコーディネーションセンターでは以下の対策を推奨しています。

・組織内への注意喚起の実施(攻撃手口を知ることが大事)

・感染した場合の対応、報告フローを決める

・怪しいメールの添付ファイルや本文中のリンクは開かない

・怪しいメールを受信した場合、メール削除を行う

・ログインパスワードを使い回さない

・マクロの自動実行の無効化

(事前にセキュリティセンターのマクロの設定で「警告を表示してすべてのマクロを無効にする」を選択しておく)

・メールセキュリティ製品の導入によるマルウェア付きメールの検知

・メールの監査ログの有効化

・OSに定期的にパッチを適用(SMBの脆弱性を突く感染拡大に対する対策)

・定期的なオフラインバックアップの取得(標的型ランサムウエア攻撃に対する対策)

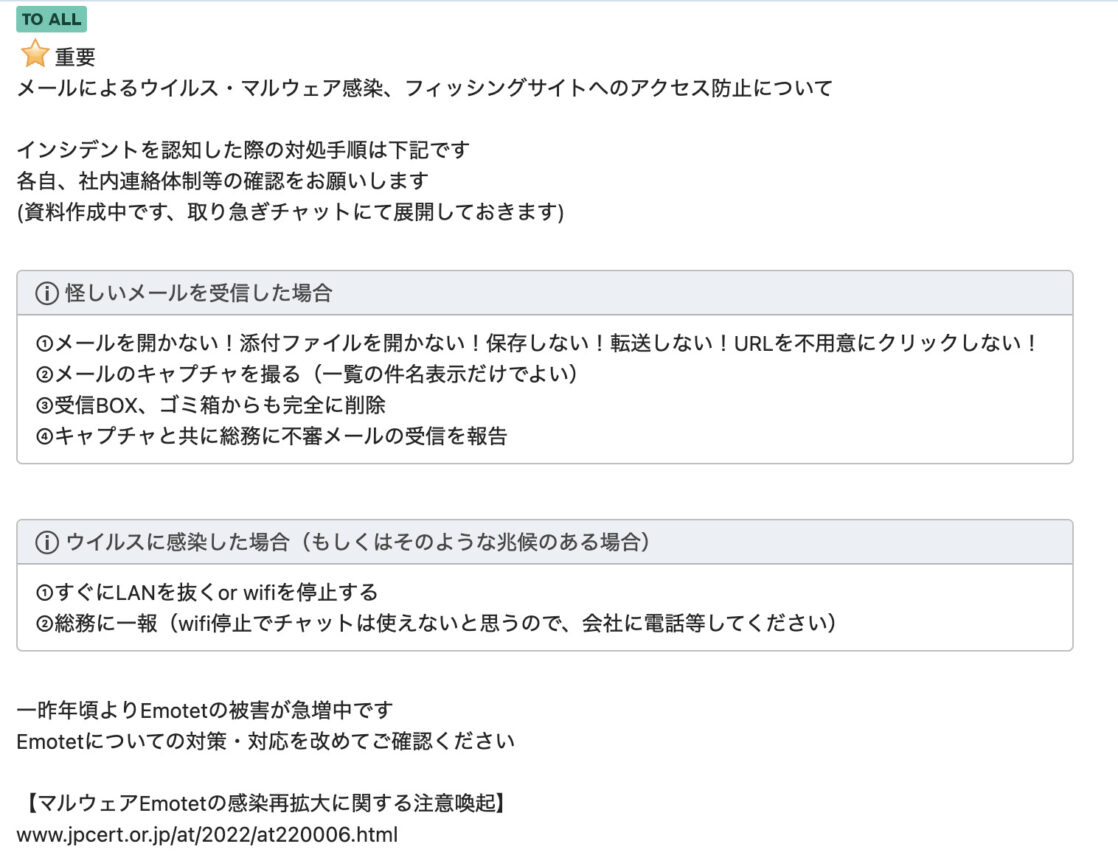

エッコでは、情報セキュリティ規定を作成し、下記のように定期的にチャットに注意喚起が流れるように設定しています。

また情報セキュリティルールのガイドラインを作成し、いつでも閲覧できるように準備中です。

今後は、全社員が集まる会議等で、ウイルス・マルウェア感染についての教育も行なっていく予定です。

その他、エッコの情報セキュリティに関する取り組みや、取引先様へのお知らせ等は下記を参照ください。

侵入した場合、感染前に検知する

このような対策が推奨される一方で、Emotetはその巧妙な手法によって、

いつの間にかネットワーク内に潜伏し、活動している恐れがあります。

Emotetを「侵入させない」対策に加えて、「侵入した場合に、感染前に検知ができる」対策として、

エンドポイントのアンチウイルス製品の強化が非常に重要です。

万が一感染した場合

感染してしまった場合は、早急に以下の作業を行ってください。

1.感染した端末をインターネット環境から切り離す

2.社内の情報セキュリティ管理者に報告する

3.メールアドレスなどの各種パスワードを変更する

「端末の初期化」という方法もありますが、これは最終手段となります。

実施の場合は、覚悟を持って行ってください。

その際にはパソコン内に入っているWord、Excelなど全てのデータを削除することを推奨しております。

理由はその各種データも感染している可能性があるためです。

初期化したパソコンや新しいパソコンへデータを移行した場合、そのパソコンへ感染する恐れがあります。

さいごに

ウイルス攻撃の手段は日々巧妙化しています。基礎的な防御の心がけが大切です。

お困りごと、ご相談などがあればお気軽にお問い合わせください。

■独立行政法人情報処理推進機構(IPA)

セキュリティ関連情報サイト

www.ipa.go.jp/security/

情報セキュリティ安心相談窓口

www.ipa.go.jp/security/anshin/

■ JPCERT/CC (Japan Computer Emergency Response Team Coordination Center)

注意喚起サイト

www.jpcert.or.jp/at/2022.html

インシデント対応依頼

www.jpcert.or.jp/form/

侵入型ランサムウェア攻撃を受けたら読む FAQ

www.jpcert.or.jp/magazine/security/ransom-faq.html

■経済産業省

2022 年 2 月 23 日

昨今の情勢を踏まえたサイバーセキュリティ対策の強化について注意喚起を行います

www.meti.go.jp/press/2021/02/20220221003/20220221003.html